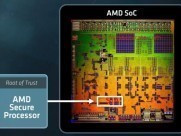

Az év elején számoltunk be arról, hogy biztonsági rést találtak az AMD Platform Security Processorában (PSP), amit manapság inkább Secure Processor néven emlegetnek. Nem telt el sok idő, és újabb rések lehetősége merült fel, méghozzá az izraeli székhelyű CTSLabs jóvoltából, amely vállalat négy különböző osztályba sorolt sebezhetőséget fedezett fel, erről az alábbi dokumentáció ír bővebben. A MASTERKEY, a RYZENFALL és a FALLOUT az AMD Secure Processor részegységéhez kapcsolódik. Amennyiben ez a hardver fizikailag le van tiltva, akkor ezek a problémák nem élnek, mivel nem kap áramot az a részegység, amin keresztül futnia kellene a potenciálisan becsempészett rosszindulatú kódoknak. Emiatt a továbbiakban minden jellemzett eset csak arra konfigurációra vonatkozik, ahol a Secure Processor elérhető.

A MASTERKEY sebezhetőségekkel a hardveresen validált bootolás kerülhető meg, így tetszőleges kód futtatható le magán a Secure Processoron. A támadónak ehhez frissítenie kell az alaplap BIOS-át, egy olyan speciálisan kialakított BIOS állománnyal, amely tartalmazza a sebezhetőségek kihasználásához szükséges metaadatokat, illetve magát a Secure Processoron futtatandó malware-t, méghozzá ARM Cortex-A5 magra lefordított bináris formában. Védekezni úgy lehet ellene, ha az adott rendszert gyártó cég megakadályozza a BIOS jogosulatlan frissítését. Ez az EPYC processzoroknál elég, de például a munkaállomásokba szánt, a Pro verziójú, illetve a mobil Ryzeneknél a RYZENFALL sebezhetőség bonyolítja a helyzetet. Utóbbi lehetővé teszi, hogy a fő operációs rendszerből betölthető legyen egy malware a Secure Processor Secure OS rendszerébe. Ezt a támadást helyileg lehet elvégezni, méghozzá kizárólag emelt rendszergazdai jogosultságok mellett. Ilyen formában a BIOS jogosulatlan frissítésére tett gyártói akadályok is megkerülhetők lehetnek. A RYZENFALL sebezhetőség ellen a Secure Processor, BIOS-ban történő kikapcsolása sem véd teljesen.

A csupán az EPYC processzorokon kihasználható FALLOUT sebezhetőség amolyan egyedi tényező, amivel szintén betölthető egy malware a Secure Processor Secure OS rendszerébe. Ezt a támadást is helyileg lehet elvégezni, méghozzá kizárólag emelt rendszergazdai jogosultságok mellett. Ez tulajdonképpen az EPYC saját RYZENFALL-ja.

A CTSLabs bizonyos processzorok esetében még nem igazolta az egyes támadások gyakorlati működését, elméletben azonban lehetségesek. A cég azt is elmondta, hogy a fenti, gyakorlatilag firmware-ből eredő sebezhetőségek befoltozhatók az AMD Secure Processorhoz tartozó firmware frissítésével. Ezt viszont csak az AMD tudja megtenni, így az erre vonatkozó adatokat is az érintett vállalattól kell várni.

Van még két, CHIMERA gyűjtőnevű osztályba sorolt sebezhetőség is, amelyek nem az AMD Secure Processorhoz kapcsolódnak, hanem az egyes asztali Ryzenek mellé kerülő Promontory vezérlőhídban találhatók. A CTSLabs itt elmondta, hogy az említett hardver valójában nem az AMD fejlesztése, hanem az ASUSTeK Computer leányvállalatának tekinthető ASMedia rakta össze, és utóbbi cégről korábban is ismert volt, hogy nem különösebben figyelnek oda a biztonságra.

Valójában a Promontory kódnevű chip számos ASMedia vezérlőt olvaszt össze egy nagyobb lapkáva, így kerülhetett bele a különálló formában is elérhető, ráadásul nagyon sok tajvani alaplapgyártó által alkalmazott ASMedia ASM1142-es USB 3.1-es host vezérlő alig módosított verziója. A CTSLabs szerint a kevés fejlesztéssel nem csak magának a lapkának a képességeit örökölte meg a Promontory vezérlő, hanem a benne lévő sebezhetőségeket is. Ilyen formában helyileg, kizárólag emelt rendszergazdai jogosultságok mellett lefuttatható egy olyan kód a vezérlőn belül, amellyel a DMA motoron keresztül manipulálni lehet a fő processzoron futó operációs rendszert.

Ezt a sebezhetőséget vagy hátsó ajtót viszonylag nehéz javítani, illetve jobban mondva megkerülni. Igazából az se biztos, hogy ez véletlenül van benne az ASMedia USB host vezérlőiben, bár a szándékosságot nehéz lenne bizonyítani. Viszont az FTC, vagyis az Egyesült Államok fogyasztóvédelmi és versenyhatóságaként működő Szövetségi Kereskedelmi Bizottsága már egy ideje szankcionálja az ASUSTeK Computer leányvállalatát, így a következő 20 évben független biztonsági ellenőrzéseknek kell alávetniük magukat, ha szeretnének hardvereket szállítani a legnagyobb nyugati piacra. Ez nem pont az AMD Promontory lapkája miatt fontos, hanem leginkább azért, mert maga a különálló ASMedia ASM1142-es USB 3.1-es host vezérlő tényleg rengeteg, Egyesült Államokban megvásárolható alaplapon található meg, arról nem is beszélve, hogy az ASMedia ASM1042 ugyanilyen hátsó ajtókat tartalmaz. Tehát effektíve, még ha a felhasználó tud is erről a hibáról, az ASMedia USB host vezérlők elterjedtsége és egyben olcsósága miatt elég nehéz olyan, relatíve jól felszerelt alaplapot vásárolni, amin nincs legalább egy ilyen lapka. Ráadásul az ASMedia egyáltalán nem töri magát azon, hogy ezeket a problémákat foltozza.

A CTSLabs egyébként a fentiek publikálás előtt mindössze 24 órával értesítette az AMD-t a biztonsági rések létezéséről, ami elég kevés idő még a hivatalos reakcióra is. Az ilyen sebezhetőségeknél általában 90 nappal a nyilvánosság bevonása előtt felkeresik az érintett cégeket, a partnereiket, illetve az országok kormányait, így a CTSLabs ebből a szempontból egyáltalán nem követte az etikai normákat. Ráadásul a 90 nap sem egy kőbe vésett időtartam, az Intel például a Spectre és a Meltdown sebezhetőségeknél 200 nap előnyt kapott a Google Project Zero jóvoltából. Emiatt a CTSLabs jelenleg igen erős támadásokat kap, illetve számos szakember szerint a sebezhetőségek súlyosságát extrém módon felnagyították, mivel a kihasználásuk emelt rendszergazdai jogosultságokat igényel, egy esetben pedig még egy speciálisan megírt BIOS beégetésére is szükség van. Ezek alapján úgy néz ki, hogy ennek a történeknek még lesz folytatása.

Kiegészítés: Az AMD a hír megjelenését követően bejelentette, hogy aktívan elemzik a fentebb említett potenciális sebezhetőségekre figyelmeztető dokumentumot. A cég állítása szerint korábban nem is hallottak a CTSLabs nevű vállalatról, és rendkívül furcsának találják, hogy még azelőtt publikálják a tanulmányukat, mielőtt az érintett cégekkel konzultálnának. Ilyen formában a vállalat későbbre ígért bővebb tájékoztatást.